Hackers estão explorando o Active Directory

Criminosos estão abusando de implementações mal gerenciadas do Microsoft Active Directory

-

-

Por Eder Pardeiro

Bank Info Security

-

Especialistas em segurança dizem que o Active Directory, incorporado à maioria dos sistemas operacionais Windows Server, se tornou a abordagem dominante para o gerenciamento de redes de domínio do Windows. Mas sua facilidade de uso também pode ser aproveitada por hackers quando o recurso não é implementado sem seguir padrões de segurança.

"O Active Directory é a principal plataforma de identidade para muitas empresas ao redor do mundo", diz Huy Kha, um profissional de segurança da informação em um escritório de advocacia holandês que é especialista em segurança do Active Directory.

"Ele é usado para conectar sistemas diferentes uns aos outros. Então, isso significa que ele também se tornou um alvo primordial", disse ele ao Information Security Media Group. "Por quê? Porque, se o invasor conseguir se firmar dentro do AD, ele poderá aproveitá-lo para acessar todos os sistemas conectados à rede."

O NorCERT, por exemplo, informou que o ataque no início deste ano contra a gigante do alumínio Norsk Hydro envolveu o ransomware LockerGoga "combinado com um ataque ao Active Directory".

Em abril, os pesquisadores Oleg Kolesnikov e Harshvardhan Parashar, da Securonix, relataram que outros ataques que infectaram organizações com o LockerGoga também acessaram o Active Directory. "Em alguns incidentes, as ameaças também estão usando os serviços de gerenciamento do Active Directory para distribuir a carga na rede", escreveram, referenciando pesquisas adicionais realizadas pela Nozomi Networks.

Depois de ganhar acesso inicial a uma rede, o grupo de hackers APT15 - também conhecido como K3chang, Mirage, Vixen Panda, GREF e Playful Dragon - usa uma ferramenta personalizada que pode exportar dados AD em massa, de acordo com relatórios do NCC Group.

A gangue de cibercrime conhecida como Carbanak, por sua vez, usa malware conhecido como Cobalt Strike Beacon, disse a empresa de segurança Bitdefender, que conduziu uma investigação forense digital em uma instituição financeira do leste europeu que foi atingida pelos criminosos em 2018.

A Bitdefender diz que o malware inclui a habilidade de executar o comando shell nos sistemas, registrar pressionamentos de tecla, capturar imagens e escalar privilégios, o que ajuda os invasores a usar sistema inicial como um trampolim para acessar outros sistemas em rede.

A Bitdefender diz que o "dia zero" do ataque contra o banco envolveu um funcionário sendo atacado por meio de um documento do Microsoft Word contendo três explorações, entregando o balizador Cobalt Strike ao sistema, que mapeou a rede interna da organização e coletou credenciais em nível de administrador. No mesmo dia, "as credenciais de um administrador de domínio foram comprometidas e usadas durante toda a duração do ataque", que durou 63 dias.

Vulnerabilidades Internas em Geral

Vulnerabilidades do Windows - inclusive no Active Directory - que podem ser exploradas por criminosos são generalizadas.

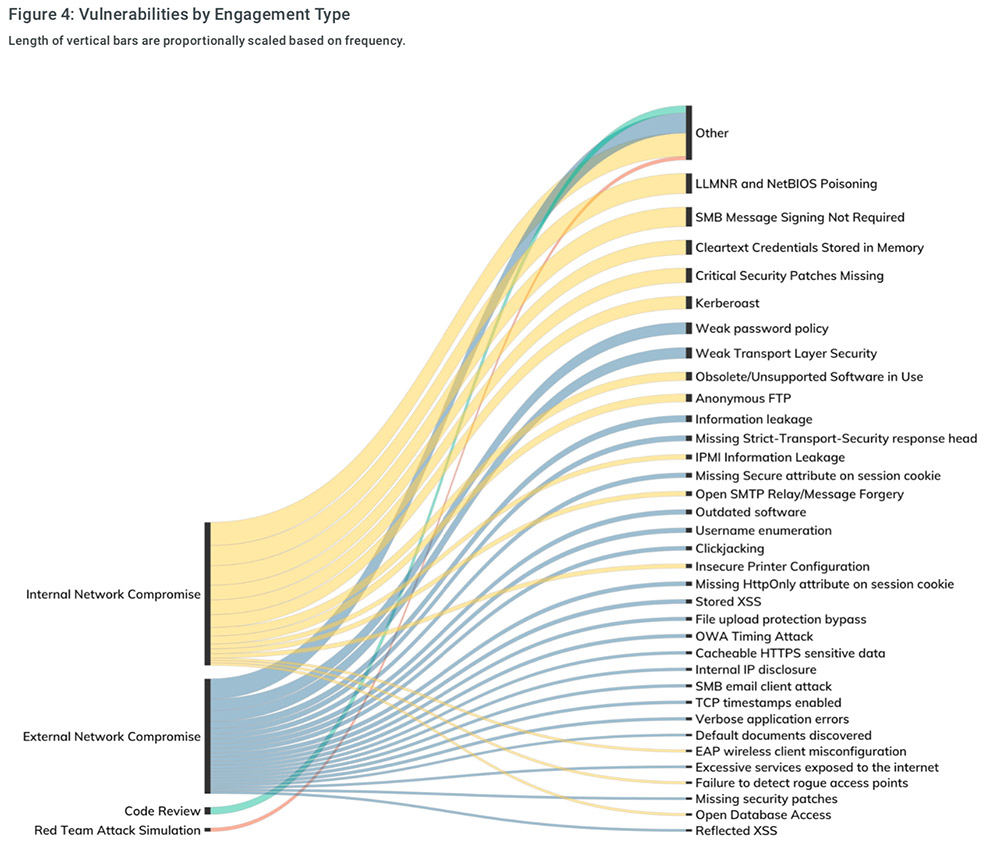

Em um novo relatório intitulado "Under the Hoodie 2019", a empresa de segurança Rapid7 completa o que é visto através de 180 testes de penetração feitos por seus funcionários por um período de nove meses que termina em maio. Rapid7 diz que 40 por cento dos testes envolveram pen testers realizando testes de "comprometimento externo" para identificar "fraquezas e exposições expostas à Internet em geral", enquanto 36 por cento dos engajamentos foram focados principalmente em avaliações de rede interna, considerando domínios do Windows Active Directory, impressoras e integrações de IoT e outras infra-estruturas de TI que não estão (normalmente) expostas à Internet."

Em geral, as empresas têm pelo menos uma vulnerabilidade que um pen tester pode explorar, mostra a pesquisa. "Em toda a rede interna e externa e nos trabalhos de auditoria de código pesquisados, 96% viram pelo menos uma vulnerabilidade relatada pelo testador de penetração", diz Rapid7. Mas algumas vulnerabilidades são piores que outras.

On a scale of 0/3 - How easy is it to obtain Domain Admin credentials in a pentest or red team?

— Huy (@HuyKh4) 11 de abril de 2019

Das vulnerabilidades encontradas durante os testes internos, por exemplo, o Rapid7 disse que 11 por cento envolviam credenciais de texto não criptografado encontradas na memória, o que pode conceder ao invasor acesso em nível de administrador a outros sistemas. Enquanto isso, 9% de todas as vulnerabilidades internas envolviam o Kerberoasting.

"Kerberoasting, um termo cunhado por Tim Medin, é uma técnica de escalonamento de privilégios que se mostra muito eficaz na extração de credenciais de conta de serviço em um ambiente de domínio", diz Moti Bani, da Microsoft, em um blog que inclui etapas para bloquear esses tipos de ataques.

"Muitas organizações estão usando contas de serviço com senhas fracas que nunca expiraram e geralmente essas contas desfrutam de privilégios excessivos - administrador local ou administrador de domínio", diz ele, observando que os auditores muitas vezes ignoram o que as contas de serviço do AD podem fazer.

Em junho, por exemplo, pesquisadores alertaram que "o gerenciamento inadequado do Active Directory" estava colocando em risco a segurança de dados do Escritório de Marcas e Patentes dos EUA.

"Descobrimos que a configuração inadequada do Active Directory permitia permissões de acesso excessivas; as credenciais do usuário não eram armazenadas com segurança no Active Directory; senhas fracas eram usadas; e uma prática recomendada de segurança não era seguida para impor a autenticação multifator", relatou o EIG.

Brechas internas na segurança

O pen tester Rapid7 Nick Powers escreveu no relatório da empresa que, para um contrato recente, ele procurava vulnerabilidades de rede interna e sem fio em um sistema de oito hospitais, e a rede sem fio parecia estar muito segura.

Mas a rede interna tinha muitos dispositivos não padronizados, a maioria dos quais eram dispositivos médicos em rede. "Um desses dispositivos médicos, uma máquina de raios-X não utilizada, estava executando uma versão desatualizada do Windows", diz ele. "A velha e esquecida máquina de raio-X tinha sido previamente acessada por um usuário privilegiado do Active Directory com privilégios de administrador de domínio, o que permitia que as credenciais em texto puro daquele usuário fossem recuperadas da memória. Essa máquina de raios X nos deu. as chaves para toda a rede".

Sistemas Windows descontinuados

Mas Tod Beardsley, diretor de pesquisa do Rapid7, diz ao ISMG que, do ponto de vista da segurança do Windows, as coisas estão melhorando, graças em parte aos sistemas Windows mais antigos sendo tratados como "fim de vida" pelas organizações.

"De acordo com as estatísticas que reunimos em 2019 em comparação com os anos anteriores, os administradores do Windows parecem estar fazendo um trabalho melhor em configurações seguras básicas e não-padronizadas do que no passado", diz ele.

O relatório de penetração do Rapid7 viu a exposição de ataque de retransmissão SMB - devido à falta de assinatura - em apenas 15% dos contratos, em comparação com 26% do tempo em 2018. "A exposição de controladores de domínio AD de sessão nula é similarmente baixa. Na primeira vez em que vimos a desabilitação das sessões nulas ultrapassou a marca de 50%, é mais provável que os administradores de domínio desativem as sessões nulas nos controladores de domínio, uma configuração segura não padrão e muitas vezes recomendada", diz ele.

Mas a baixa exposição ao Kerberoast também é um sinal positivo. "O stat do Kerberoast me diz que há cada vez menos domínios do Active Directory configurados para lidar com endpoints atuais e herdados do Windows, já que o Kerberoast conta com padrões de criptografia mais antigos e mais fracos comuns nas versões EOL do Windows", diz Beardsley. "Essa também é uma surpresa agradável - a população de dispositivos antigos e sem suporte do Windows continua a cair nas redes internas corporativas. Talvez um dia, o Windows XP finalmente chegue a zero por cento".

Isso tem vantagens óbvias não apenas para a segurança de TI em geral, mas também para implementações do Active Directory. Mas os especialistas dizem que existem defesas mais específicas que as organizações devem implementar, como retirar privilégios administrativos de usuários que não precisam.

Muitos programas as vezes teoricamente só funcionam quando o usuário é a administrador do computador ou muitas vezes um usuário precisa acessar um recurso da rede e o "profissional" de TI o coloca como Administrador do Domínio, pois dá menos trabalho. Em alguns casos o usuário é adicionado ao grupo Administrador do Domíno para que sejam feitos testes em aplicações que não funcionam e acabam sendo esquecidos com tal privilégio.

(16) 3706-9795

(16) 3706-9795