É hora de desconectar o RDP da Internet

Os ataques através do BlueKeep exploram as conexões diretas RDP. Está na hora de fazer uma análise no seu ambiente, mudar as políticas de acesso e cortar o mal pela raiz.

-

-

Por Eder Pardeiro

We Live Security

-

Embora a vulnerabilidade do BlueKeep ( CVE-2019-0708 ) não tenha, até o momento, causado grandes danos, muitos sistemas ainda não estão corrigidos e uma versão completamente vulnerável à exploração ainda pode ser encontrada. Devido a esses fatores, a ESET criou um utilitário gratuito para verificar se um sistema está vulnerável.

Há um ditado antigo no campo de segurança da informação: se um adversário tem acesso físico ao seu computador, ele não é mais o seu computador. A razão para isso é bastante simples: uma vez que os criminosos estão com as mãos no seu computador, eles podem mudar o que quiserem. Instalar keyloggers, remover unidades de disco e copiá-las, além de excluir, alterar ou adicionar o que eles quiserem no sistema.

Empresas, escolas e todo tipo de organização não colocam seus servidores na recepção, centro de visitantes, sala de espera ou outros locais onde o público ou, possivelmente, qualquer funcionário, corpo docente, estudante ou equipe de funcionários possa entrar e obter acesso físico para eles. Ou, pelo menos, nenhum negócio que tenha um mínimo de organização permite isso. Geralmente, há uma certa separação dos servidores, estejam eles em sua própria sala dedicada ou até em um canto posterior que é proibido para a maioria das pessoas.

No entanto, apesar de todo esse conhecimento comum, as lições aprendidas sobre segurança no mundo físico nem sempre são transferidas bem (ou corretamente) para o mundo da Internet. Existem muitos servidores executando várias versões dos sistemas operacionais de servidor Microsoft Windows conectados diretamente à Internet, o que equivale a pouca ou nenhuma segurança prática sobre quem pode acessá-los. E isso nos leva à discussão do RDP.

O que é o RDP?

RDP, abreviação de Remote Desktop Protocol, permite que um computador se conecte a outro computador em uma rede para usá-lo remotamente. Em um domínio, os computadores que executam um sistema operacional Windows Client, como Windows XP ou Windows 10, vêm com o software cliente RDP pré-instalado como parte do sistema operacional, o que lhes permite conectar-se a outros computadores na rede, incluindo o servidor da organização. Uma conexão com um servidor, nesse caso, significa que pode estar diretamente no sistema operacional. A partir dessa conexão, uma pessoa pode abrir diretórios, baixar e carregar arquivos e executar programas, como se estivesse usando o teclado e o monitor conectados a esse servidor.

O RDP foi inventado pela Citrix em 1995 e vendido como parte de uma versão aprimorada do Windows NT 3.51 chamada WinFrame. Em 1998, a Microsoft adicionou o RDP ao Windows NT 4.0 Terminal Server Edition . Desde então, o protocolo faz parte de todas as versões da linha de sistemas operacionais Windows Server da Microsoft, além de ser incluído em todas as edições de usuários não domésticos dos sistemas operacionais Windows Client desde o lançamento do Windows XP em 2001. Hoje, usuários comuns do RDP incluem administradores de sistema que fazem administração remota de servidores sem ter que entrar na sala de servidores, além de funcionários trabalhando remotamente, que podem se conectar a máquinas de desktop virtualizadas no domínio de sua organização.

O que os criminosos fazem com o RDP?

Nos últimos dois anos, houve um número crescente de incidentes em que os criminosos se conectaram remotamente a um Windows Server pela Internet usando o RDP e efetuaram logon como administrador do computador. Uma vez que os invasores estejam conectados ao servidor como administrador, eles normalmente realizarão algum reconhecimento para determinar para que o servidor é usado, por quem e quando está sendo usado.

Depois que os invasores souberem o tipo de servidor sob o qual eles controlam, poderão começar a executar ações maliciosas como:

- - limpar arquivos de log contendo evidências de sua presença no sistema

- - desativar backups agendados e cópias de sombra

- - desativar o software de segurança ou configurando exclusões nele (o que é permitido para administradores)

- - baixar e instalar vários programas no servidor

- - apagar ou substituir backups antigos, se estiverem acessíveis

- - explorar e copiar dados do servidor

Esta não é uma lista completa de todas as coisas que um invasor pode fazer, nem necessariamente o invasor executará todas essas atividades. Os invasores podem se conectar várias vezes ao longo de dias ou apenas uma vez, se tiverem uma agenda predeterminada. Embora a natureza exata do que os criminosos fazem varie bastante, duas das mais comuns são:

- - instalar programas de mineração de moedas para gerar criptomoeda, como o Monero

- - instalar ransomware para extorquir dinheiro da organização, geralmente pago com criptomoeda, como bitcoin

Em alguns casos, os invasores podem instalar software de controle remoto adicional para manter o acesso (persistência) a servidores comprometidos, caso suas atividades de RDP sejam descobertas e encerradas.

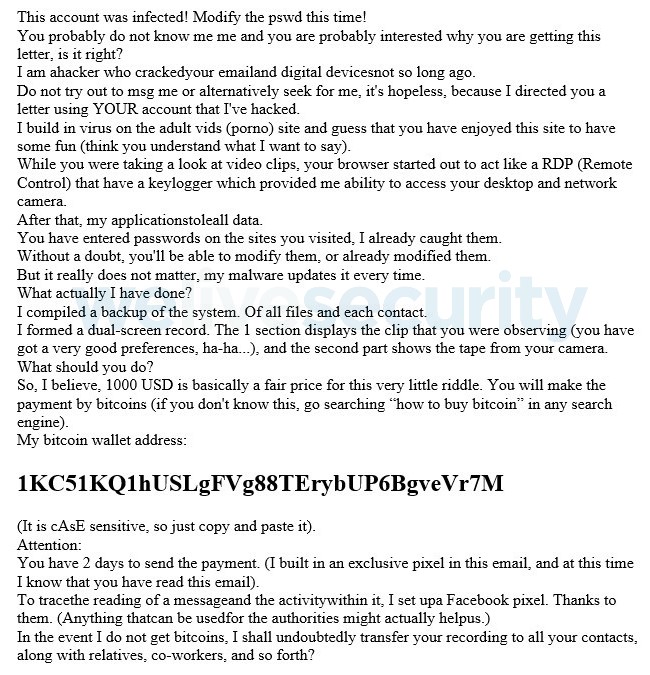

O conhecimento sobre os ataques RDP chegou a um ponto em que mesmo os golpistas de abuso sexual incorporam menção a isso em suas notas de resgate, na tentativa de fazer com que seus golpes soem mais legítimos.

Figura 1. Imagem do esquema de email sextortion mencionando RDP

Ataques em massa do RDP

Os ataques realizados com o RDP têm aumentado lenta, mas constantemente, e estão sujeitos a várias orientações governamentais do FBI , do NCSC do Reino Unido , do CCCS do Canadá e do ACSC da Austrália , para citar alguns.

No entanto, em maio de 2019, as comportas foram abertas com a chegada do CVE-2019-0708 , também conhecido como “BlueKeep”, uma vulnerabilidade de segurança no RDP que afeta o Windows 2000, Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 e Windows Server 2008 R2. Na área de trabalho, o Windows 8 e posterior, e nos servidores, Windows Server 2012 e posterior, não são afetados.

A vulnerabilidade do BlueKeep permite que atacantes executem código de programa nos computadores de suas vítimas. Embora até invasores individuais possam ser uma ameaça generalizada, pois podem usar ferramentas automatizadas para ataques, essa vulnerabilidade é "wormable", o que significa que um ataque pode se espalhar automaticamente pelas redes sem nenhuma intervenção dos usuários, assim como o Win32 / Diskcoder.C ( aka NotPetya ) e os worms Conficker já existiram .

A exploração de vulnerabilidades é geralmente considerada um problema grave. A Microsoft atribuiu à vulnerabilidade o seu nível de gravidade mais alto, Critical , em suas diretrizes publicadas para clientes e no Banco de Dados Nacional de Vulnerabilidades do governo dos EUA, a entrada para CVE-2019-0708 é classificada como 9.8 de 10. A Microsoft recomendou fortemente em uma publicação que os usuários instalem seus patches, incluindo aqueles para sistemas operacionais sem suporte, como o Windows XP e o Windows Server 2003. As preocupações com uma exploração desagradável eram tão altas que, no início de junho, a Agência de Segurança Nacional dos EUA emitiu uma rara nota recomendando a instalação dos patches da Microsoft para a falha.

No início de setembro, o Rapid7, desenvolvedor da ferramenta de pentest Metasploit, anunciou o lançamento de uma exploração do BlueKeep. Embora nenhuma escalada importante na atividade do BlueKeep tenha sido relatada nos próximos meses, isso mudou recentemente. No início de novembro, os relatórios em massa da exploração do BlueKeep tornaram-se públicos, conforme observado pelo ZDNet e WIRED, entre outros veículos de notícias. Segundo relatos, os ataques não tiveram êxito, com cerca de 91% dos computadores vulneráveis travando com um erro de parada (também conhecido como verificação de bug ou tela azul) quando o invasor tenta explorar a vulnerabilidade do BlueKeep. No entanto, nos 9% restantes dos computadores vulneráveis, esses invasores instalaram com sucesso o software de criptografia Monero. Portanto, embora não seja o temido ataque desagradável, parece que um grupo criminoso tem exploração automatizada, embora sem uma alta taxa de sucesso.

Defesa contra invasores do RDP

Então, com tudo isso em mente, o que você pode fazer? Bem, a primeira coisa, obviamente, é parar de se conectar diretamente aos seus servidores pela Internet usando o RDP. Isso pode ser problemático para algumas empresas, porque pode haver algumas razões aparentemente legítimas para isso. No entanto, com o suporte para o Windows Server 2008 e o Windows 7 que termina em janeiro de 2020, o fato de ter computadores executando-os e estar diretamente acessível usando o RDP pela Internet representa um risco para os seus negócios que você já deveria estar planejando mitigar.

Isso não significa que você precisa interromper imediatamente o uso do RDP, mas que precisa executar etapas adicionais para protegê-lo o mais rápido e o mais rápido possível. Para esse fim, criamos uma tabela com as dez principais etapas que você pode executar para começar a proteger seus computadores contra ataques baseados em RDP.

| Recomendação para proteger o RDP | Razão |

|---|---|

| 1. Não permitir conexões externas com máquinas locais na porta 3389 (TCP / UDP) no firewall * | Bloqueia o acesso RDP da Internet. |

| 2. Teste e implante patches para a vulnerabilidade CVE-2019-0708 (BlueKeep) e ative a autenticação no nível da rede o mais rápido possível. | Instalar o patch da Microsoft e seguir suas diretrizes prescritivas ajuda a garantir que os dispositivos estejam protegidos contra a vulnerabilidade do BlueKeep. |

| 3. Para todas as contas que podem fazer login via RDP, são necessárias senhas complexas (é necessária uma senha longa com mais de 15 caracteres, sem frases relacionadas à empresa, nomes de produtos ou usuários). | Protege contra ataques de adivinhação de senha e preenchimento de credenciais. É incrivelmente fácil automatizá-las, e aumentar o tamanho de uma senha as torna exponencialmente mais resistentes a esses ataques. |

| 4. Instale a autenticação de dois fatores (2FA) e, no mínimo, exija-a em todas as contas que possam ser conectadas via RDP. | Requer uma segunda camada de autenticação disponível apenas para funcionários por telefone celular, token ou outro mecanismo para fazer login em computadores. Nosso firewall permite fazer isso, entre em contato conosco para detalhes. |

| 5. Instale um gateway de rede virtual privada (VPN) para intermediar todas as conexões RDP de fora da rede local. | Impede conexões RDP entre a Internet e sua rede local. Permite impor requisitos mais fortes de identificação e autenticação para acesso remoto a computadores. |

| 6. Proteja com senha o software de segurança do terminal usando uma senha forte, não relacionada a contas administrativas e de serviço. | Fornece uma camada adicional de proteção, caso um invasor obtenha acesso de administrador à sua rede. |

| 7. Habilite o bloqueio de exploração no software de segurança do terminal. | Muitos programas de segurança de terminais também podem bloquear técnicas de exploração. Verifique se essa funcionalidade está ativada. |

| 8. Isole qualquer computador inseguro que precise ser acessado da Internet usando o RDP. | Implemente o isolamento da rede para bloquear computadores vulneráveis do restante da rede. |

| 9. Substitua computadores não seguros. | Se um computador não puder ser corrigido contra a vulnerabilidade do BlueKeep, planeje sua substituição oportuna. |

| 10. Considere a possibilidade de instituir o bloqueio geoIP no gateway VPN. | Se a equipe e os fornecedores estiverem no mesmo país ou em uma pequena lista de países, considere bloquear o acesso de outros países para impedir conexões de atacantes estrangeiros. |

| 11. Conte com um especialista para garantir que seu ambiente está realmente seguro | A Convectiva tem especialistas com larga vivência na área de segurança da informação. Podemos auxiliá-lo em todo processo para manter seu ambiente seguro fazendo análises técnicas e de vulnerabilidades e aplicando ou sugerindo correções. Solicite a presença de um consultor. |

IMPORTANTE: * Por padrão, o RDP opera na porta 3389. Se você alterou essa porta para um valor diferente, essa é a porta que deve ser bloqueada.

Essa tabela é baseada em ordem de importância e facilidade de implementação, mas isso pode variar dependendo da sua organização. Alguns deles podem não ser aplicáveis à sua organização, ou pode ser mais prático executá-los em uma ordem diferente, ou pode haver etapas adicionais que sua organização precise executar.

(16) 3706-9795

(16) 3706-9795