Cibercriminosos usam serviços do Google para spam

Spam usando os serviços do Google: Agenda, Fotos, Drive, Analytics e Forms

-

-

Por Maria Vergelis

Kaspersky Daily

-

O princípio mais fundamental dos golpistas é evitar o filtro de spam. Como você sabe, os serviços do Google enviam notificações de alerta por e-mail para o Gmail, e o módulo anti-spam do Google impede que as notificações de seus próprios serviços sejam marcadas como spam. Vamos dar uma olhada nos serviços do Google que os cibercriminosos usam.

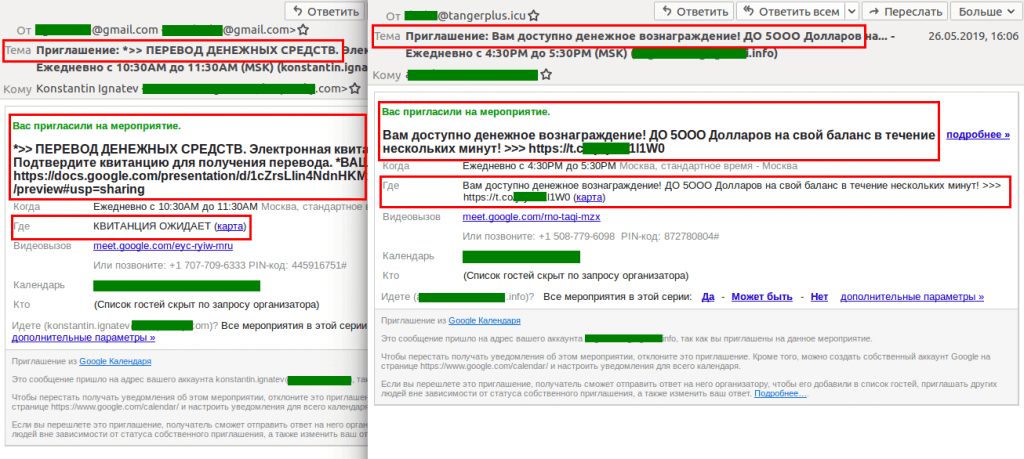

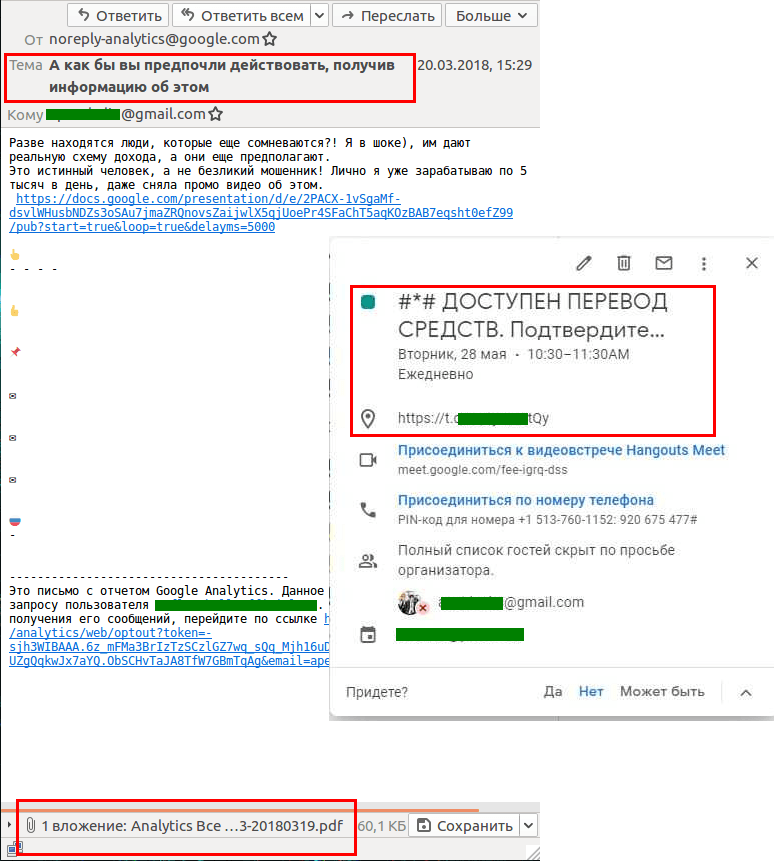

Spam no Google Agenda

Claro que quando alguém marca uma reunião com você e utiliza o Google Agenda para organizá-la, uma notificação é enviada para sua caixa. Bem, os cibercriminosos decidiram usar esse serviço para marcar compromissos em massa.

O Google Agenda foi desenvolvido para que qualquer um possa chamá-lo para uma reunião. Por isso, mesmo recebendo notificações, nenhuma das plataformas suspeitaria de atividades exercidas por John Doe ao marcar uma reunião com você.

Os cibercriminosos usam a localização e os campos temáticos para transmitir as informações. Em geral, todos os dados de spam consistem em um pequeno trecho de texto que indica haver direito a um pagamento por um motivo e um link no qual você pode supostamente recebê-lo.

Os invasores também usaram o Google Agenda para pesquisas falsas que prometem um presente em troca. E não há nada que os impeça de usar esse mesmo estratagema para distribuir outros tipos de spam, phishing ou até malware.

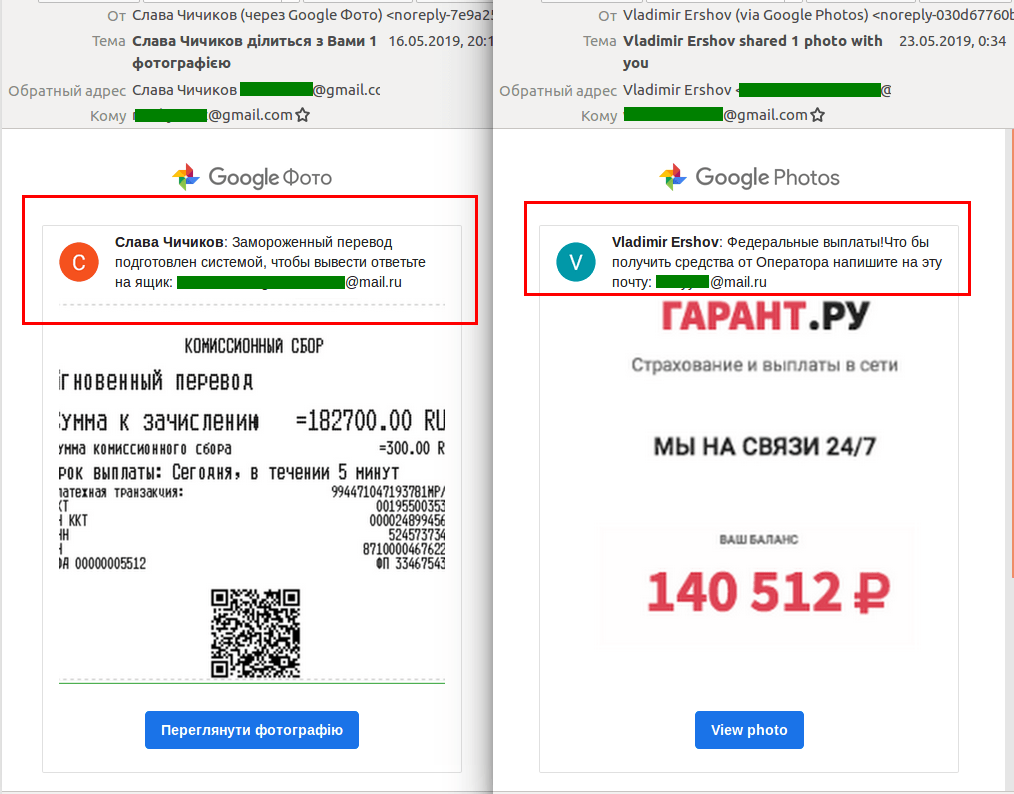

Spam no Google Fotos

Os cibercriminosos usam o Google Fotos para compartilhar imagens com comentários, indicando grandes montantes de dinheiro, que você receberá se responder ao endereço de e-mail fornecido na mensagem. Aos olhos do destinatário, parece um inofensivo e-mail do Google Fotos com o título “Então, alguém compartilhou uma foto com você”.

A imagem de um cheque inexistente acaba por revelar as intenções dos golpistas -indicando que basta apenas o pagamento de uma pequena comissão para uma quantia maior ser liberada. Obviamente, quando a vítima paga, os golpistas desaparecem.

Os cibercriminosos adoram o Google Fotos exatamente porque permite que imagens com texto e comentários sejam colocados em uma notificação de e-mail junto de um cabeçalho inofensivo, sendo altamente provável que o usuário abra a mensagem.

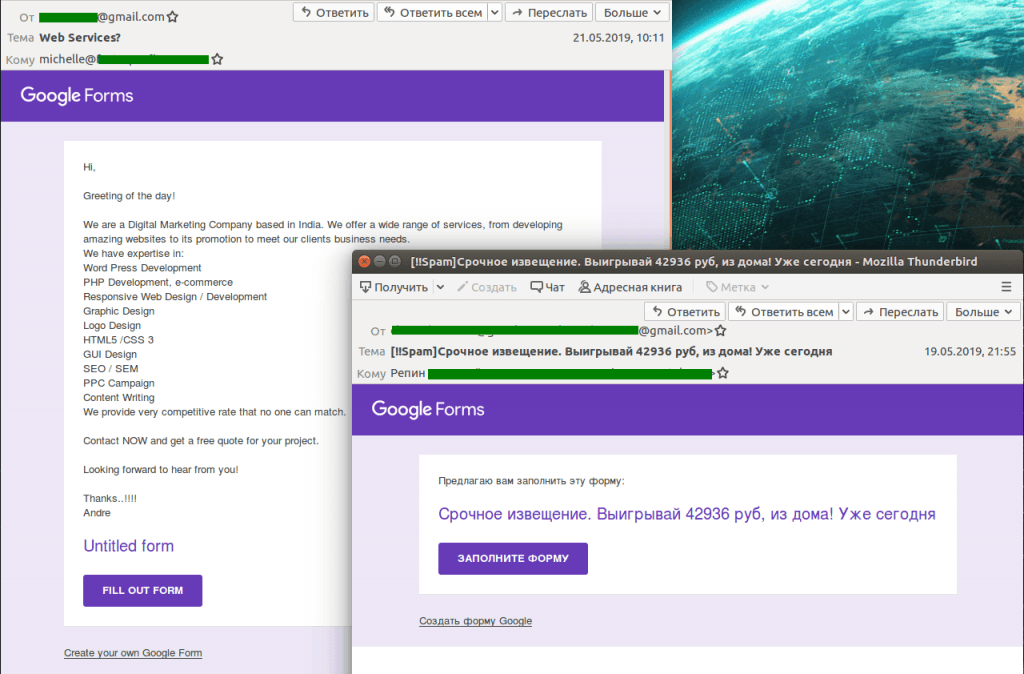

Spam no Google Forms

Os golpistas usam essa ferramenta versátil do Google para criar formulários e pesquisas com o objetivo de coletar dados pessoais.

Esses formulários de coleta de dados com a aparência muito similar a do Google Formas é outra maneira que os cibercriminosos gostam de atuar por meio de golpes e phishing. As vítimas preenchem os formulários com dados pessoais, informações bancárias e afins sem suspeitar.

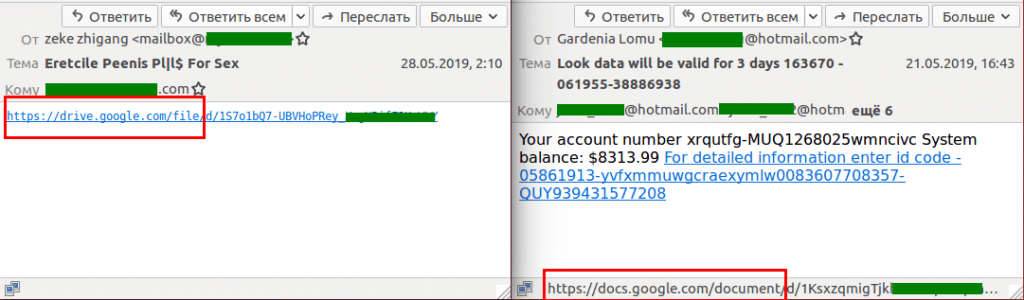

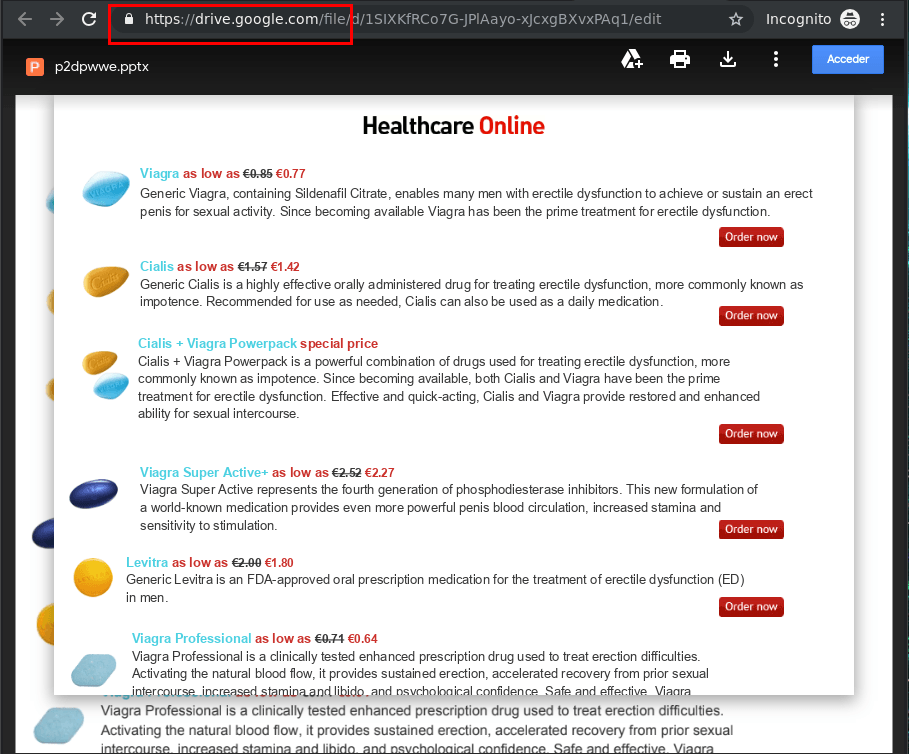

Spam no Google Drive e Google Storage

Nossos relatórios trimestrais de spam e phishing alertam repetidamente os usuários de que os cibercriminosos usam o armazenamento em nuvem há algum tempo para ocultar conteúdo ilegal. Afinal, é muito difícil para os filtros anti-spam determinar se um e-mail é fraudulento com base em um único link que consiste em uma série de símbolos aleatórios.

Dessa forma, qualquer coisa pode ser enviada ao destinatário, incluindo malware, páginas de phishing com formulários de coleta de dados e publicidade irritante. Na maioria das vezes, esses links direcionam para documentos na nuvem (arquivos de texto, planilhas, apresentações) com uma descrição mais detalhada e novos links para o “produto final”.

O Google Cloud Storage é outro caminho inesgotável de fontes para spam com links que redirecionam para páginas de destino falsas e várias imagens para o uso em e-mails de spam.

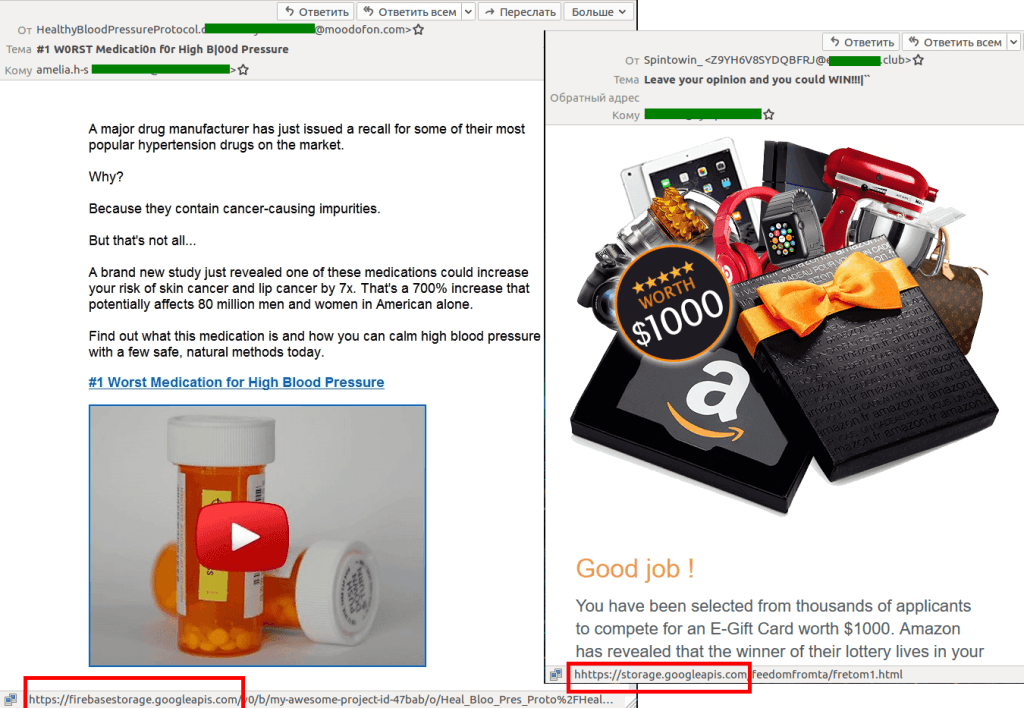

Spam no Google Analytics

Esse tipo de spam também apareceu em outros serviços populares do Google, como o Hangouts,, o Ads e o Analytics. No último caso, os usuários recebem uma mensagem com um relatório em PDF anexado com as estatísticas de visitas de um site desconhecido.

O Google Analytics permite que este arquivo seja acompanhado por um texto e um link, explorado pelos cibercriminosos. Além disso, a partir desta plataforma, ataques podem ser direcionados para empresas, uma vez que os proprietários dos sites costumam usar esses serviços.

Spam em programas populares não é apenas problema do Google

Os cibercriminosos vão além dos serviços do Google e usam as mídias sociais e os outros serviços populares (Facebook, Twitter, Instagram) para enviar mensagens e comentários maliciosos. Ou seja, usam qualquer serviço acessível ao público no qual os usuários podem adicionar um texto às mensagens do mesmo serviço.

Outro problema é que muitos serviços estão vinculados aos telefones celulares dos usuários, portanto, não apenas recebem notificações por e-mail, mas um alerta chega na tela do dispositivo. Diante dessas notificações irritantes que aparecem em todos os lados, a atenção do usuário diminui, tornando mais suscetível a cair em uma dessas armadilhas.

O principal problema é que as mensagens enviadas por meio de um serviço jurídico têm cabeçalhos padrão que os filtros de spam costumam considerar inofensivos. Além disso, os tópicos variam bastante, portanto, para interceptar todos os casos, o filtro anti-spam deve ser muito severo, o que geraria muitos falsos positivos. Os cibercriminosos aproveitam isso para explorar os serviços públicos às suas custas.

Como se proteger contra os ataques de spam em massa

Infelizmente, não há remédio milagroso contra spam. Além disso, a configuração necessária depende do serviço e, na maioria dos casos, reduz sua usabilidade.

No Google Agenda, você pode desativar a função que adiciona eventos automaticamente, embora isso afete eventos em que o usuário tenha interesse.

Para ser justo, devemos mencionar que o Google se esforça para combater o spam e manter os golpistas longe. Mas como o mesmo gigante percebe, essa luta não tem fim. Assim que os serviços do Google encontrarem uma maneira de encerrar o spam (o que receberão mais cedo ou mais tarde), os cibercriminosos criarão outro estratagema que funcione.

O mais importante é estar atento.

- Não abra mensagens de remetentes desconhecidos.

- Não aceite convites de pessoas que você não conhece.

- Não clique ou clique nos links de mensagens que você não esperava.

- E instale uma solução de segurança confiável com um módulo antispam para evitar pelo menos o spam que se esquiva do filtro do Google.

(16) 3706-9795

(16) 3706-9795