O Brasil está na vanguarda de um novo tipo de ataque de roteador

Mais de 180.000 roteadores no Brasil tiveram suas configurações de DNS alteradas no primeiro trimestre de 2019

-

-

Por Eder Pardeiro

ZDNet

-

Por quase um ano, os usuários brasileiros foram alvo de um novo tipo de ataque de roteador que não foi visto em nenhum outro lugar do mundo.

Os ataques são quase invisíveis para os usuários finais e podem ter conseqüências desastrosas, tendo a capacidade de levar a perdas financeiras diretas para usuários hackeados.

O que está acontecendo atualmente com os roteadores no Brasil deve ser um sinal de alerta para usuários e ISPs de todo o mundo, que devem tomar precauções para proteger os dispositivos antes que os ataques observados no país sul-americano se espalhem para eles também.

Alteração de DNS no roteador

Os ataques direcionados a roteadores no Brasil começaram no último verão e foram observados pela primeira vez pela empresa de segurança cibernética Radware, e um mês depois por pesquisadores de segurança da Netlab, uma unidade de caça a ameaças de rede da gigante chinesa de segurança cibernética Qihoo 360.

Na época, as duas empresas descreveram como um grupo de criminosos cibernéticos infectou mais de 100.000 roteadores domésticos no Brasil e estavam modificando suas configurações de DNS.

As modificações feitas nesses roteadores redirecionaram os usuários infectados para sites clones mal-intencionados sempre que tentavam acessar sites de e-banking para certos bancos brasileiros.

Ataques similares foram vistos alguns meses depois, em abril de 2019, pela empresa de ameaças Bad Packets, que detalhou outra onda de ataques, mas desta vez voltada principalmente contra os roteadores da D-Link, também hospedados em provedores brasileiros.

Desta vez, além de sequestrar usuários visitando bancos brasileiros, os hackers também estavam redirecionando os usuários para páginas de phishing para Netflix, Google e PayPal, para coletar suas credenciais, de acordo com pesquisadores da Ixia.

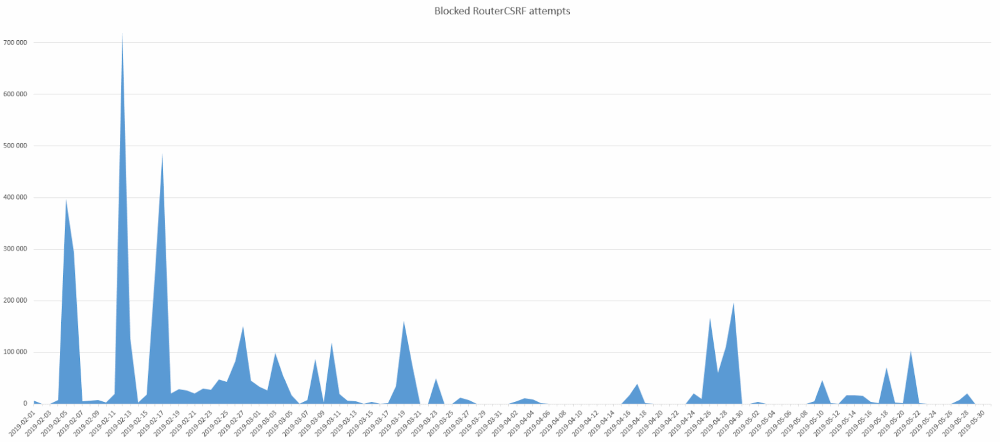

Mas de acordo com um relatório publicado pela Avast esta semana, esses ataques não pararam. De fato, de acordo com a empresa, no primeiro semestre de 2019, os hackers infectaram e modificaram as configurações de DNS de mais de 180.000 roteadores brasileiros.

Ataques bloqueados pelo Avast em roteadores brasileiros

Além disso, a complexidade dos ataques aumentou, e o número de atores envolvidos nos ataques parece ter subido também.

Como um Hack de roteador acontece

De acordo com os pesquisadores da Avast, David Jursa e Alexej Savcin, a maioria dos usuários brasileiros está expondo seus roteadores domésticos enquanto visitam sites de esportes e filmes, ou portais de adultos.

Nesses sites, os anúncios maliciosos (malvertising) executam código especial dentro dos navegadores dos usuários para pesquisar e detectar o endereço IP de um roteador doméstico, o modelo do roteador. Quando detectam o IP e o modelo do roteador, os anúncios maliciosos usam uma lista de nomes de usuário e senhas padrão para fazer login nos dispositivos dos usuários, sem o conhecimento deles.

Os ataques demoram um pouco, mas a maioria dos usuários não notará nada porque eles geralmente estão ocupados assistindo os fluxos de vídeo nos sites que acabaram de acessar.

Se os ataques forem bem-sucedidos, códigos maliciosos adicionais retransmitidos pelos anúncios mal-intencionados modificarão as configurações DNS padrão nos roteadores das vítimas, substituindo os endereços IP dos servidores DNS dos provedores upstream pelos endereços IP dos servidores DNS gerenciados pelos hackers.

A próxima vez que o smartphone ou computador dos usuários se conectar ao roteador, ele receberá os endereços IP maliciosos do servidor DNS e, assim, canalizará todas as solicitações de DNS pelos servidores do invasor, permitindo que sequestrem e redirecionem o tráfego para clones mal-intencionados.

GhostDNS, Navidade e SonarDNS

Os hackers da Per Avast estão usando dois kits especiais para esses ataques. O primeiro deles é chamado GhostDNS, e é o que foi descoberto pela primeira vez desde o último verão, e a botnet descrita pela Radware e pela Netlab no ano passado.

Uma variante do GhostDNS, chamada Navidade, também apareceu em fevereiro.

Per Avast: "Navidade tentou infectar os roteadores dos usuários Avast mais de 2,6 milhões de vezes em fevereiro e foi espalhado através de três campanhas."

Além disso, desde meados de abril, outra ameaça entrou no mercado. O Avast chama essa nova rede de bots de SonarDNS, porque o invasor parece ter reprojetado uma estrutura de testes de penetração chamada Sonar.js como o backbone de sua infraestrutura.

E o Sonar.js é perfeito para os ataques do roteador. Essa biblioteca JavaScript é normalmente usada por testadores de penetração para identificar e iniciar explorações contra hosts de rede internos e é ideal para determinar um tipo de roteador e executar explorações no dispositivo de destino com apenas algumas linhas de código.

A Avast diz que viu o SonarDNS em três campanhas diferentes nos últimos três meses, e seu modus operandi parece estar imitando o funcionamento do GhostDNS.

Substituição de anúncios e criptografia

Mas os ataques de sequestro de DNS direcionados a roteadores no Brasil não ficaram parados e também evoluíram. Além de sequestrar tráfego e redirecionar usuários para páginas de phishing, os grupos de hackers por trás desses ataques também adicionaram truques adicionais ao seu arsenal.

A primeira é interceptar o tráfego de usuários e substituir anúncios legítimos por anúncios operados ou que gerem lucro para os invasores.

Essa tática não é nova, por si. Em 2016, os pesquisadores da Proofpoint identificaram um kit de exploração chamado DNSChanger EK que fez a mesma coisa (substituindo anúncios legítimos por mal-intencionados) e é provavelmente a inspiração para o que os operadores de botnets estão fazendo no momento.

Em segundo lugar, os operadores do GhostDNS, Navidade e SonarDNS também estão implantando scripts de criptografia baseados em navegador. Essa última tática também foi vista no Brasil antes, no ano passado, quando outro grupo sequestrou mais de 200.000 roteadores Mikrotik e adicionou mineiros criptocorredores no navegador ao tráfego da web dos usuários.

Perigo de propagação para outros países

Mas, apesar de tudo isso, os ataques que mudam de DNS são os mais perigosos para os usuários finais. Isso ocorre porque os operadores de botnets roubam credenciais de usuários e sequestram perfis on-line ou roubam dinheiro das contas bancárias dos usuários.

Com os ataques sendo tão sorrateiros, difíceis de detectar e tão lucrativos, ainda é um mistério por que eles não se espalharam para outros países.

A maioria dos botnets da IoT hoje escravizam esses dispositivos para realizar ataques DDoS ou atuar como proxyes para ataques de tráfego, força bruta ou preenchimento de credenciais. Usar roteadores para phishing seria muito mais lucrativo.

Os usuários que desejam se manter seguros contra qualquer botnet da IoT que tenha como alvo os roteadores para modificar as configurações de DNS têm algumas opções à sua disposição:

- Use senhas complexas de administração do roteador

- Mantenha os roteadores atualizados

- Use configurações de DNS personalizadas em seus dispositivos, o que impede que o sistema operacional do dispositivo solicite configurações de DNS possivelmente contaminadas do roteador local

(16) 3706-9795

(16) 3706-9795